Złośliwe oprogramowanie GhostDNS na routerach może wykraść dane bankowe użytkowników

Eksperci odkryli, że GhostDNS, zaawansowany system przechwytywania DNS do kradzieży danych, ma wpływ na ponad 100 000 routerów - w tym 87 procent w Brazylii. Według Netlab, firmy specjalizującej się w bezpieczeństwie informacji, szkodliwe oprogramowanie znaleziono w 70 innych modelach, w tym w markach takich jak TP-Link, D-Link, Intelbras, Multilaser i Huawei.

Za pomocą metody phishingu ostatecznym celem ataku jest wykrycie referencji ważnych stron, takich jak banki i duże firmy. Netlab w 360 rekordach, które wykryły oszustwo, brazylijskie adresy URL Netflix, Santander i Citibank były jednymi z tych, którzy zostali zaatakowani przez GhostDNS. Następnie dowiedz się wszystkiego o złośliwym oprogramowaniu i dowiedz się, jak się chronić.

CZYTAJ: Uderz w router dociera już do tysięcy domów w Brazylii; unikać

Malware GhostDNS atakuje ponad 100 000 routerów i może kraść dane bankowe

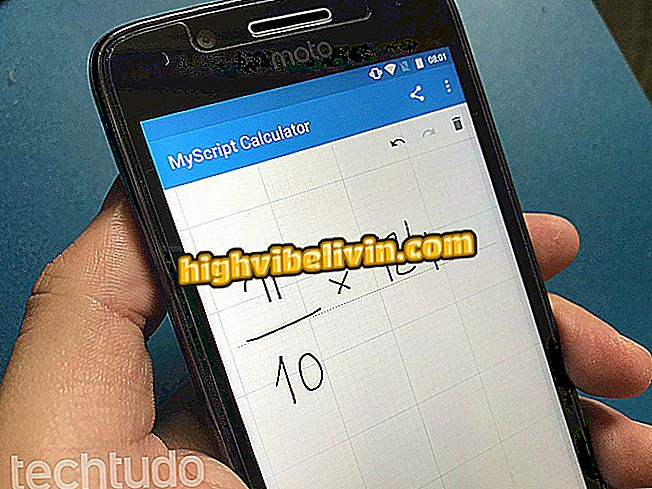

Chcesz kupić telefon komórkowy, telewizor i inne produkty dyskontowe? Know the Compare

Czym jest atak?

Złośliwe oprogramowanie zgłoszone przez Netlab w wersji 360 wykonuje atak znany jako DNSchange. Zwykle ten przekręt próbuje odgadnąć hasło routera na stronie konfiguracji sieci przy użyciu identyfikatorów ustawionych domyślnie przez producentów takich jak admin / admin, root / root, itp. Innym sposobem jest pominięcie uwierzytelniania poprzez skanowanie dnscfg.cgi. Dzięki dostępowi do ustawień routera złośliwe oprogramowanie zmienia domyślny adres DNS - który tłumaczy adresy URL z pożądanych witryn, takich jak banki - na złośliwe adresy IP witryn.

GhostDNS jest znacznie ulepszoną wersją tej taktyki. Ma trzy wersje DNSChanger, wywoływane w samej powłoce DNSChanger, DNSChanger i PyPhp DNSChanger. PyPhp DNSChanger jest głównym modułem spośród tych trzech, wdrożonym na ponad 100 serwerach, głównie w Google Cloud. Łączą razem ponad 100 skryptów ataków, przeznaczonych dla routerów w Internecie i sieciach intranetowych.

Jakby tego było mało, nadal są jeszcze trzy inne moduły strukturalne w GhostDNS, oprócz DNSChanger. Pierwszym z nich jest serwer DNS Rouge, który przejmuje domeny banków, usług w chmurze i innych stron o interesujących danych uwierzytelniających dla przestępców. Drugi to internetowy system phishingowy, który pobiera adresy IP z skradzionych domen i współdziała z ofiarami poprzez fałszywe witryny. Wreszcie istnieje system administracji internetowej, na którym eksperci wciąż mają niewiele informacji na temat operacji.

GhostDNS promował schemat blokowy ataków na routery

Ryzyko ataku

Duże ryzyko ataku polega na tym, że po przejęciu DNS, nawet jeśli wpiszesz poprawny adres URL swojego banku w przeglądarce, może on przekierować do adresu IP złośliwej witryny. Więc nawet jeśli użytkownik identyfikuje zmiany w interfejsie strony, jest przekonany, że znajduje się w bezpiecznym środowisku. Zwiększa to szanse na wpisywanie haseł bankowych, poczty e-mail, usług przechowywania w chmurze i innych danych uwierzytelniających, które mogą być wykorzystywane przez cyberprzestępców.

Które routery zostały dotknięte?

W okresie od 21 do 27 września Netlab w wersji 360 znalazł nieco ponad 100 000 adresów IP zainfekowanych routerów. Spośród nich 87, 8% - czyli około 87 800 - znajduje się w Brazylii. Jednak ze względu na zmiany adresu rzeczywisty numer może się nieznacznie różnić.

GhostDNS Infected Router Counter

Zainfekowane routery zostały zainfekowane przez różne moduły DNSChanger. W powłoce DNSChanger zidentyfikowano następujące modele:

- 3COM OCR-812

- AP-ROUTER

- D-LINK

- D-LINK DSL-2640T

- D-LINK DSL-2740R

- D-LINK DSL-500

- D-LINK DSL-500G / DSL-502G

- Huawei SmartAX MT880a

- Intelbras WRN240-1

- Router Kaiomy

- Routery MikroTiK

- OIWTECH OIW-2415CPE

- Routery Ralink

- SpeedStream

- SpeedTouch

- Namiot

- TP-LINK TD-W8901G / TD-W8961ND / TD-8816

- TP-LINK TD-W8960N

- TP-LINK TL-WR740N

- TRIZ TZ5500E / VIKING

- VIKING / DSLINK 200 U / E

Już routery, na które wpływają DNSChanger Js, to:

- A-Link WL54AP3 / WL54AP2

- D-Link DIR-905L

- Router GWR-120

- Oprogramowanie Secutech RiS

- SMARTGATE

- TP-Link TL-WR841N / TL-WR841ND

Wreszcie, urządzenia, których dotyczy główny moduł, PyPhp DNSChanger, są następujące:

- AirRouter AirOS

- Antena PQWS2401

- Router C3-TECH

- Cisco Router

- D-Link DIR-600

- D-Link DIR-610

- D-Link DIR-615

- D-Link DIR-905L

- D-Link ShareCenter

- Elsys CPE-2n

- Fiberhome

- Fiberhome AN5506-02-B

- Fiberlink 101

- GPON ONU

- Greatek

- GWR 120

- Huawei

- Intelbras WRN 150

- Intelbras WRN 240

- Intelbras WRN 300

- LINKONE

- MikroTik

- Multilaser

- OIWTECH

- PFTP-WR300

- QBR-1041 WU

- Router PNRT150M

- Bezprzewodowy router N 300Mbps

- Router WRN150

- Router WRN342

- Sapido RB-1830

- TECHNIC LAN WAR-54GS

- Router szerokopasmowy Tenda Wireless-N

- Thomson

- TP-Link Archer C7

- TP-Link TL-WR1043ND

- TP-Link TL-WR720N

- TP-Link TL-WR740N

- TP-Link TL-WR749N

- TP-Link TL-WR840N

- TP-Link TL-WR841N

- TP-Link TL-WR845N

- TP-Link TL-WR849N

- TP-Link TL-WR941ND

- Routery oprogramowania układowego Wive-NG

- ZXHN H208N

- Zyxel VMG3312

Jak się chronić

Pierwszym krokiem jest zmiana hasła routera, szczególnie jeśli używasz domyślnego kodu lub przyjmujesz słabe hasło. Zalecane jest również zaktualizowanie oprogramowania układowego routera i sprawdzenie ustawień w przypadku zmiany systemu DNS.

Jak ustawić hasło routera Wi-Fi

Co mówią producenci

Firma skontaktowała się z firmą Intelbras, która nie miała żadnych problemów z routerami: "Niniejszym informujemy, że do tej pory nie zarejestrowano żadnych przypadków obrażeń u naszych użytkowników za pośrednictwem naszych 14 kanałów serwisowych odpowiadających podatności na uszkodzenia routerów Intelbras." Jeśli chodzi o bezpieczeństwo, firma kieruje konsumentów do rutynowych aktualizacji sprzętu: "kontrola i dostępność zaktualizowanego oprogramowania są dostępne na naszej stronie internetowej (www.intelbras.com.br/downloads)".

Multilaser twierdzi również, że jak dotąd nie zgłoszono żadnych problemów. "Nie było kontaktu z klientem za pośrednictwem kanałów serwisowych, które mogłyby być połączone z wydarzeniem." Multilaser doradza konsumentom, aby skontaktowali się z obsługą klienta, aby uzyskać więcej informacji na temat aktualizacji i konfiguracji urządzeń marki. "

D-Link informuje, że luka została już zgłoszona. Zgodnie z przesłanym oświadczeniem firma udostępniła rozwiązanie użytkownikom swoich routerów. "D-Link ponownie podkreśla znaczenie ciągłego aktualizowania oprogramowania układowego routerów przez użytkowników, co zwiększa bezpieczeństwo sprzętu i połączenia" - dodaje.

TP-Link twierdzi, że jest świadomy problemu i zaleca użytkownikom aktualizację oprogramowania i zmianę hasła dla swoich urządzeń. TP-Link jest świadomy badań dotyczących podatności jego routerów na zagrożenia, TP-Link zaleca następujące kroki:

- Zmień domyślne hasło na bardziej złożone hasło, aby uniemożliwić intruzom dostęp do ustawień routera;

- Upewnij się, że router używa najnowszej wersji oprogramowania układowego. Jeśli nie, uaktualnij, aby zapobiec wykorzystaniu starszych luk. "

Huawei nie komentował, dopóki ten problem nie został opublikowany.

Via Netlab w 360

Jaki jest najlepszy kanał routera Wi-Fi? Odkryj na forum.